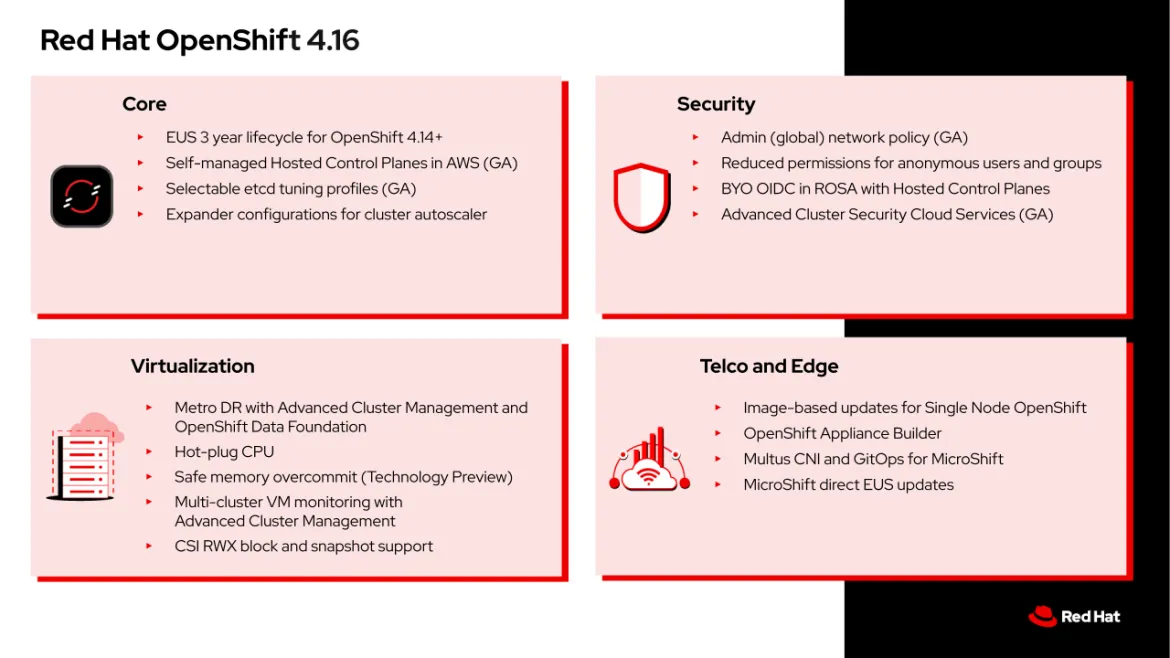

红帽 OpenShift 4.16 现已面向公众发布。基于Kubernetes 1.29 和CRI-O 1.29,OpenShift 4.16 侧重于电信和边缘计算的核心、安全、虚拟化功能。红帽 OpenShift 旨在通过一个可信、全面且一致的平台,加速跨混合云大规模开发和交付现代应用。

以附加组件订阅形式提供,红帽 OpenShift 4.14 及所有后续偶数版本可享受可选的额外 12 个月延长更新支持(EUS) 期限。这使得红帽 OpenShift 的这些 EUS 版本的可用完整生命周期从之前的 6 个月延长至 3 年。如需更多详细信息,请参阅红帽 OpenShift 容器平台生命周期策略 。

借助红帽高级集群安全防护云服务实现安全的左移与扩展

红帽高级集群安全防护云服务现已从有限可用性提升为一般可用性。红帽高级集群安全防护云服务是一项完全托管的 Kubernetes 原生安全防护云服务,支持红帽 OpenShift 和非红帽 Kubernetes 平台,包括 Amazon EKS、Google GKE 和 Microsoft AKS。借助这项云服务,您可以采用安全至上的方法,跨混合云大规模构建、部署和维护云原生应用,而无需考虑底层 Kubernetes 平台。

借助 AWS 中的自助式托管控制平面,降低成本并优化集群部署时间

自版本 2.4 起,Kubernetes 操作器的多集群引擎 (MCE) 中已默认启用托管控制平面。在 MCE 2.6 版中,AWS 中的托管控制平面 与红帽 OpenShift 4.16 一起提供。

托管控制平面使您能够更高效、更具成本效益地大规模管理多个 OpenShift 集群。它可以集中管理控制平面,提高资源利用率,简化维护工作。借助托管控制平面,您可以减少基础架构开销和管理开销,优化集群部署时间,并在管理和工作负载之间实现关注点分离,从而专注于应用。

AWS 上的红帽 OpenShift 具有托管控制平面的外部身份验证服务器

现在,您可以通过托管控制平面,将自己的 OpenID Connect(OIDC)解决方案引入 AWS上的红帽 OpenShift 服务(ROSA),因此您可以直接使用 Kubernetes API 服务器对用户和群组进行身份验证。ROSA 集群使用 AWS Security Token Service(STS)和 OIDC 授予集群内操作员对必要 AWS 资源的访问权限。如需了解更多信息,请访问使用外部 OIDC 简化对 ROSA 集群的访问。

使用管理网络策略保护 OpenShift 集群网络

使用 OVN-Kubernetes 进行联网的 OpenShift 部署现在完全支持下一代 Kubernetes 网络策略。管理网络策略 (也称为全局网络策略)增强了上游之前的网络策略实施。呼声最高的功能包括:

- 仅限管理员特权的网络安全策略,命名空间管理员和开发人员无法覆盖

- 集群范围的范围。例如,可以在一个位置一次性定义出口策略,并应用到所有集群流量

- 能够将特定的、经过审查的安全策略委派给命名空间管理员和开发人员,让他们拥有应用开发所需的网络策略灵活性

Admin 网络策略允许您:

- 使用管理员特权控制隔离集群内的租户

- 为必须始终流动的流量创建最终允许列表

- 为所有集群出口流量指定不可变策略。例如,您可以强制所有流量通过网关设备进行检查

- 针对高度选择性的流量模式定义具有精细分辨率的网络流量策略,尤其是进出敏感命名空间的流量

减少未经身份验证的用户或组访问

从 OpenShift 4.16 开始,授予system:anonymous 用户和system:unauthenticated 组的权限受到限制。默认情况下,仅允许两个角色:

system:openshift:public-info-viewer:OIDC 工作流需要system:public-info-viewer:对集群的非敏感信息的只读访问权限

这仅适用于新集群。已升级的集群不受影响。

对于需要匿名访问的用例,集群管理员必须显式添加这些权限。例如,如果您要将 Webhook 用于外部系统(如 GitHub)中的 BuildConfig,而该系统不支持通过 HTTP 发送身份验证令牌,则您需要显式添加system:webhook 权限。在这种情况下,我们强烈建议使用本地角色绑定,而不是 clusterrole 绑定。在评估了相关的风险和收益后,集群管理员可以根据需要为匿名用户重新添加 ClusterRoleBinding。

通过 oc adm 升级状态简化 OpenShift 更新故障排除

红帽 OpenShift 4.16 包含一个新的 oc adm upgrade status 命令,以技术预览形式提供。此命令显示集群更新进度,消除不相关的干扰,并向管理员显示更新是否进行顺利或是否需要干预。出现更新问题时, 命令会返回有关所发生情况的信息,并附上相关指导和相关资源链接(如红帽文档或知识库文章)。

# oc adm upgrade status

An update is in progress for 55m7s: Working towards 4.16.0: 198 of 951 done (20% complete)

= Control Plane =

Assessment: Progressing

Completion: 97%

Duration: 55m6.974951563s

Operator Status: 36 Total, 36 Available, 1 Progressing, 0 Degraded

= Worker Upgrade =

= Worker Pool =

Worker Pool: worker

Assessment: Progressing

Completion: 7%

Worker Status: 42 Total, 22 Available, 20 Progressing, 39 Outdated, 19 Draining, 0 Excluded, 0 Degraded

Worker Pool Node(s)

NAME ASSESSMENT PHASE VERSION EST MESSAGE

build0-gstfj-ci-builds-worker-b-25ptt Progressing Draining 4.16.0-ec.3 +30m

build0-gstfj-ci-longtests-worker-b-ppxvc Progressing Draining 4.16.0-ec.3 +30m

build0-gstfj-ci-prowjobs-worker-b-gvthg Progressing Draining 4.16.0-ec.3 +30m

build0-gstfj-ci-tests-worker-b-7hvhq Progressing Draining 4.16.0-ec.3 +30m

...

Omitted additional 32 Total, 3 Completed, 22 Available, 10 Progressing, 29 Outdated, 9 Draining, 0 Excluded, and 0 Degraded nodes.

Pass along --details to see all information.

= Update Health =

SINCE LEVEL IMPACT MESSAGE

55m7s Info None Upgrade is proceeding well就地迁移到 Microsoft Entra 工作负载 ID

如果您使用的是Azure 上的自助式红帽 OpenShift,那么您现在可以迁移到 Microsoft Entra Workload ID(以前称为 Azure AD Workload Identity),最大程度减少停机时间。红帽 OpenShift 4.14中新增了 Microsoft Entra 工作负载 ID 支持,让客户能够使用临时的有限特权凭据来创建和管理红帽 OpenShift 集群。现在,您可以采用 Microsoft Entra Workload ID,而不必从头开始使用新的集群。有关详细信息,请参阅使用 Microsoft Entra 工作负载 ID 配置 OpenShift 。

使用 etcd 调优参数优化集群性能

现在,您可以更新 etcd,使集群能够容忍 etcd 成员之间的延迟降低。为此,您可以将心跳间隔和领导选举超时的延迟参数设置为优化性能并缩短延迟的值。可能的值有:

- ""(默认为空)

- 标准版

- 较慢

这样,您可以适应以下场景:您可能拥有速度较慢但可以接受的磁盘,或者属于OpenShift 性能和可扩展性 最佳实践范围内的延伸集群。

请参阅etcd 规范以了解更多信息。

根据工作负载需求优化集群自动扩展

集群自动缩放器 现在使用 LeastWste、 Priority 和 random 扩展器策略。您可以配置这些扩展器,以在扩展集群时影响计算机集的选择。

- 随机:推荐用于在节点组提供相似资源的同构集群中均匀分布工作负载

- 浪费最少:适用于优先考虑效率和最大限度减少资源浪费的集群,尤其是更看重快速扩展和灵活性的动态工作负载

- 优先级:用于根据用户定义的优先级做出复杂的扩展决策,适用于具有不同节点组的复杂集群

为本地部署提供您自己的负载平衡器

借助红帽 OpenShift 4.16,您可以将自己的用户管理负载平衡器与任何本地基础架构(裸机、VMware vSphere、红帽 OpenStack 平台、Nutanix 等)上的集群搭配使用。对于此配置,您可以在集群的 install-config.yaml 文件中指定 loadBalancer.type:UserManaged。请参阅用户管理的负载平衡器的 服务,了解有关此功能的更多信息。

通过高级监控和故障排除提高集群可观测性

红帽 OpenShift 4.16 显着增强了可观测性 功能,为监控、故障排除和优化集群提供了改进的工具。对集群内监控堆栈组件进行了更新,如Prometheus、Thanos 和新的警报规则。新的Metrics Server 简化了指标收集,新的monitoring-alertmanager-view 角色增强了安全性和协作性。这些功能包含在集群可观测性操作器 版本 0.3.0 中,该操作器充当安装和管理可观测性的单个入口点操作器。此版本还改进了OpenTelemetry ,并增加了集群日志记录 API 功能。

集群可观测性操作器引入了新版本的可观测性信号关联 ,用于关联可观测性信号,还引入了事件检测,用于确定关键警报的优先级,并通过对单体式部署的 Tempo 操作器支持增强分布式跟踪。分布式跟踪可视化现在显示在 OpenShift 控制台中。

Observability 信号关联和事件检测均已推出开发人员预览版。功率监控现已提供技术预览版,可提供开发人员用户界面 (UI) 集成并提高数据准确性。

借助红帽 OpenShift 虚拟化实现基础架构管理现代化

在红帽 OpenShift 虚拟化 方面,我们很高兴地宣布,面向虚拟机(VM)的都市级灾难恢复已全面上市,这些虚拟机使用部署在红帽 OpenShift 数据基础上的存储和红帽高级集群Management for Kubernetes (RHACM),用于管理。

我们添加了许多虚拟机增强功能。您现在可以通过声明方式向运行中的虚拟机添加额外的 vCPU 资源。通过安全内存过量使用提高了内存密度,并且通过 CPU 热插拔简化了虚拟机扩展。

借助 RHACM,您现在可以监控多集群虚拟机。从RHACM Hub,您可以跨多个 OpenShift 集群查看所有虚拟机。您可以收集并快速构建所有虚拟机的报告。在 RHACM Global Hub,您可以使用 Global Hub Search 查看多个中心的所有虚拟机。

在硬件合作伙伴、存储和网络基础架构合作伙伴以及第三方数据保护提供商的共同努力下,该生态系统不断壮大。除了 Veeam Kasten、Trilio 和 Storaware 外,Cohesity、Commvault、Rubrik 和 Veritas 也即将推出相应功能。

使用生命周期代理对单节点 OpenShift 集群进行基于镜像的更新

红帽的电信合作伙伴正在转向将容器用于无线接入网络(RAN),在单节点 OpenShift上部署解决方案。红帽 OpenShift 4.16 采用“左移”方法,支持基于镜像的更新 (IBU)。IBU 提供了另一种更新单节点 OpenShift 集群的方式,即单节点 OpenShift 用户将大部分更新过程转移到预生产环境中,以减少在生产站点上更新所花费的时间。

IBU 允许您执行 z-stream 更新、次要版本更新,以及跳过临时版本的直接EUS 至EUS更新。此更新方法利用生命周期代理从专用种子集群生成 OCI 镜像,该集群作为新的ostree stateroot 安装在目标单节点 OpenShift 集群上。种子集群是使用目标 OpenShift 容器平台版本、部署的操作器以及所有目标集群通用的配置部署的单节点 OpenShift 集群。然后,您可以使用种子镜像更新任何单节点 OpenShift 集群上的平台版本,该集群具有与种子集群相同的硬件、operator和集群配置组合。

此外,如果更新失败或应用没有返回到正常工作状态,它可以回滚到更新前的状态 – 注意:这仅适用于单节点 OpenShift 集群。这可确保在更新成功或失败的情况下尽快恢复服务。IBU 无缝集成到使用红帽 OpenShift GitOps 和红帽高级集群管理的零接触置备流中。

大规模构建独立的 OpenShift 设备

如果合作伙伴想要在指定的硬件上大规模构建具有独立 OpenShift 和附加服务的定制化统包设备,现在可以使用基于 OpenShift 的设备构建器来实现这一点,该工具可用于技术预览。基于 OpenShift 的设备构建器是一个基于容器的实用程序,可构建包含基于代理的安装程序的磁盘镜像,用于安装多个 OpenShift 集群。如需更多信息,请参阅基于 OpenShift 的设备构建器用户指南 。

针对 MicroShift 增强联网、GitOps 管理和无缝 EUS 更新

对于红帽版 MicroShift,最新版本引入了三项更新来增强边缘管理:

- 将多个网络接口附加到容器集 Multus CNI for MicroShift:Multus 使 Kubernetes 容器集能够附加到多个网络,这在您使用 SR-IOV 或具有复杂 VLAN 配置时非常有用。在Microshift上启用 Multus 后,您可以使用 CNI 插件 bridge、macvlan 或 ipvlan

- 轻松地向容器集添加多个接口借助 GitOps for MicroShift 实现基础架构和应用管理自动化: 借助GitOps for MicroShift,您可以跨集群和开发生命周期一致地配置和部署基于 Kubernetes 的基础架构和应用。GitOps with Argo CD for MicroShift 是一个可选的轻量级附加控制器,源自于红帽 OpenShift GitOps Operator。GitOps for MicroShift 使用 Argo CD 命令行界面与充当声明式 GitOps 引擎的 GitOps 控制器交互

- MicroShift 的直接 EUS 更新:MicroShift 现在只需重启一次,即可直接从扩展用户支持(EUS)版本 4.14 更新到版本 4.16(版本 4.16 需要红帽企业 Linux 9.4)

立即试用红帽 OpenShift 4.16

立即开始使用红帽混合云控制台 ,充分利用 OpenShift 中的最新功能和增强功能。如需了解后续发展,请查看以下资源:

如需红帽 OpenShift 4.16 更新的完整列表,请参见红帽 OpenShift 4.16 发行说明。通过您的红帽联系人向我们发送反馈,通过OpenShift Commons slack给我们留言,或在GitHub上创建问题。

关于作者

Ju Lim works on the core Red Hat OpenShift Container Platform for hybrid and multi-cloud environments to enable customers to run Red Hat OpenShift anywhere. Ju leads the product management teams responsible for installation, updates, provider integration, and cloud infrastructure.