이 문서는 두 부분으로 구성된 시리즈 중 첫 번째 문서입니다. 여기서는 진화하는 IT 보안 리스크 환경과 이러한 환경이 조직에 미치는 영향을 살펴보고, 자동화된 컴플라이언스 아키텍처 권장 사항을 살펴보겠습니다. 2부에서는 Red Hat Insights와 Red Hat Ansible Automation Platform을 사용할 때 자동화된 컴플라이언스 아키텍처가 실제로 어떻게 작동하는지 시연합니다.

자동차를 소유했거나 타 본 사람이라면 자동차 대시보드에 그림 같은 기호가 표시되는 것을 보았을 것입니다. 이 대시보드는 자동차에 문제가 발생하면 기호를 띄워서 나타냅니다. 자동차 주인은 이런 문제를 해결하지 못하면 시간과 에너지를 더 많이 소모하고 심한 스트레스를 받게 되죠. 그렇다면 경고와 권고 사항이 나타났을 때 최대한 빨리 처리하여 문제로 번지지 않도록 방지하는 게 낫지 않을까요?

Red Hat은 Insights와 Ansible Automation Platform을 통해 조직이 규제 및 보안 컴플라이언스 요구 사항을 준수하도록 돕는 대시보드 겸 정비사 역할을 합니다. 이로써 조직이 시대에 앞서 나가면서도 규정을 준수하도록 지원할 수 있습니다.

진화하는 리스크 환경

2020 Gartner 리포트에 따르면, CIO의 75%가 사이버 리스크 감소(risk mitigation) 기능을 개선하기 위해 투자하고 있으며, 이 수치는 지난 몇 년 동안 증가했을 가능성이 큽니다. 조직은 사이버 리스크 감소(risk mitigation) 기능을 개선하기 위해 노력하는 한편 컴플라이언스 및 규제 요구 사항까지 충족해야 하기 때문에 복잡성이 가중됩니다.

보안 컴플라이언스는 시스템이 컴플라이언스 정책에 명시된 규칙을 따르는지 확인합니다. 지속적으로 요구되는 규제 표준은 다양한데, 예를 들면 미국 NIST(National Institute of Standards and Technology, 기술 관련 문제에 대한 지침을 제공함), PCI-DSS(Payment Card Industry Data Security Standard, 결제 시 조직과 고객을 보호함) 등이 있습니다. 이 문서에서는 CIS(Center for Internet Security) 표준을 중점적으로 다룹니다. CIS는 공공 및 민간 조직을 사이버 위협으로부터 보호하기 위해 노력하는 비영리 단체입니다.

여기서 기억하셔야 할 것은 표준 보안 정책이란 존재하지 않는다는 점입니다. 정책은 조직마다 다르고 같은 조직 내에서도 시스템마다 다릅니다. 시스템의 목적과 중요도 수준이 다양하기 때문입니다. 따라서 특정한 보안 컴플라이언스 접근 방식을 모든 상황에 적용할 수는 없습니다.

그런데 이게 왜 중요할까요? 솔루션을 채택하면 조직 전반에 걸쳐 경영진과 직원의 컴플라이언스에 영향을 미치기 때문입니다. 컴플라이언스와 관련하여 각 직무에서 고려하는 사항은 다양한데, 여기서는 CISO(Chief Information Security Officer, 최고 정보 보안 책임자)와 시스템 관리자라는 두 주요 직책을 예시로 들겠습니다.

CISO의 고려 사항은 다음과 같습니다.

적절한 보안 태세를 유지하면서 기술 및 인프라의 유연성과 민첩성 향상

컴플라이언스 및 거버넌스 요구 사항 충족

IT 운영 중단 또는 보안 침해로 인한 부정적인 여론 형성 방지

시스템 관리자(대규모 시설에서는 보안 관리자)의 고려 사항은 다음과 같습니다.

조직의 보안 표준, 모범 사례, 예방 조치, 재해 복구 계획의 개발 및 지원

네트워크의 보안 침해 모니터링 및 침해 발생 시 조사

소프트웨어 구현 및 업데이트로 데이터 보호

2021년, Gartner는 고객이 IT 다운타임 동안 시간당 평균 30만 달러의 손실을 입는다고 보고했습니다. 보고서에 따르면 손실 규모는 매출, 산업, 운영 중단 기간, 영향을 받는 인원, 운영 중단이 발생한 시각 등 다양한 요인에 따라 다릅니다.

리포트에는 상당한 금전적 손실이 발생할 수 있는 사례가 자세히 나와 있습니다. 은행 및 온라인 소매 판매와 같이 고도의 데이터 트랜잭션에 의존하는 기업이나, 하루 중 사용량이 가장 많은 시간에 운영 중단을 겪는 서비스에서는 손실액이 급증할 것입니다. 따라서 기업은 무분별한 확산을 관리하고, 리스크를 줄이며, 제한된 리소스로 더 나은 작업을 수행할 수 있는 솔루션을 찾고 있습니다. Red Hat은 Red Hat Satellite, Ansible Automation Platform, Insights 등 이러한 과제를 해결하는 데 도움이 되는 솔루션을 제공합니다.

컴플라이언스 아키텍처

이러한 기술 중 일부를 함께 사용하여 더 적합한 컴플라이언스 아키텍처를 생성하는 방법을 살펴보겠습니다.

자동화는 다시는 해결하고 싶지 않은 문제가 발생할 때 수행된다고 합니다. 어디서부터 시작해야 할까요? Red Hat은 GitHub에서 CaC(Compliance as Code, 코드로서의 컴플라이언스)라는 프로젝트를 수행합니다. CaC 프로젝트에는 자동화된 방식으로 컴플라이언스 콘텐츠를 개발하는 프레임워크가 있습니다. 이 프로젝트는 구성 관리에 그치지 않고 컨테이너, 운영 체제, 애플리케이션, 컨테이너 플랫폼, 서비스의 보안을 유지하고 이 모두를 시연하는 작업에 해당합니다. 이러한 기능은 결국 모두 OpenSCAP 프로젝트에 제공됩니다.

OpenSCAP은 NIST의 검증과 인증을 받았으며, Red Hat이 선택한 보안 스캐너로 RHEL(Red Hat Enterprise Linux) 및 Satellite 서브스크립션과 함께 자주 사용됩니다. OpenSCAP은 알려진 취약점 및 보안 컴플라이언스를 스캔하고 자동화를 지원합니다. 실제로 많은 Ansible 문제 해결 플레이북이 Red Hat에서 제공 및 지원됩니다.

나아가 OpenSCAP을 사용하면 SCAP Workbench 그래픽 인터페이스를 통해 사용자 지정 가능한 콘텐츠를 생성할 수 있습니다. 조직마다 정해진 표준을 충족하기 위한 맞춤형 프로세스 세트가 존재합니다. OpenSCAP 플랫폼의 장점은 조직의 자체 프로세스를 반영하도록 정책을 매우 쉽게 사용자 정의할 수 있다는 것입니다. 이 시리즈의 두 번째 부분에서 이러한 사용자 정의 접근 방식의 예시를 살펴볼 것이며, 여기에는 다양한 방법이 있습니다.

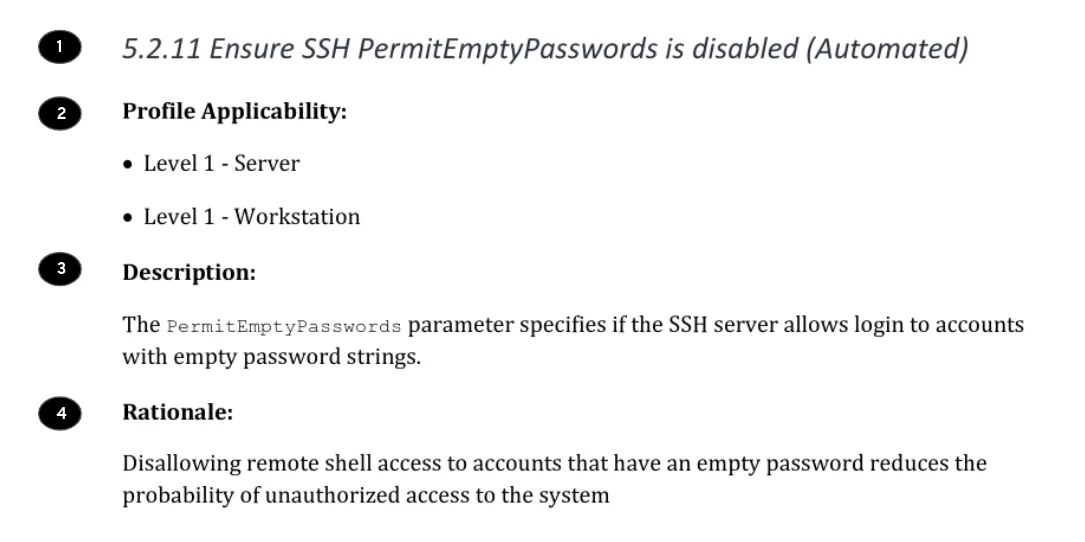

이 문서의 앞부분에서 언급했듯이 CIS는 공공 및 민간 조직을 사이버 위협으로부터 보호하기 위해 노력합니다. 이를 수행하는 한 가지 방법은 IT 시스템, 소프트웨어, 네트워크를 구성하는 보안과 관련하여 문서화된 업계 모범 사례인 CIS 벤치마크를 구현하는 것입니다. 벤치마크 프로필(그림 1)은 쉽게 다운로드할 수 있는 CIS 벤치마크 PDF에서 확인할 수 있으며 일반적으로 다음 내용이 포함됩니다.

벤치마크 프로필 개요 제목

프로필을 적용할 수 있는 위치(서버 또는 워크스테이션) 및 수준 1 또는 수준 2 프로필인지의 여부(수준 2에 더 많은 보안 요구 사항이 존재함)

프로필 설명

벤치마크 프로필의 근거

그림 1: 벤치마크 프로필 5.2.11(CIS Red Hat Enterprise Linux 8 Benchmark v2.0.0)

벤치마크 프로필을 충족하는 데 필요한 문제 해결 방법은 다음 설명서에서도 제공됩니다.

그림 2: 벤치마크 프로필 5.2.11 문제 해결

다음은 Ansible Playbook을 사용하여 위의 프로필을 쉽게 구현할 수 있는 방법을 보여주는 예시입니다.

- name: ssh disable PermitEmptyPasswords

lineinfile:

state: present

dest: /etc/ssh/sshd_config

regexp: ^#?PermitEmptyPasswords

line: PermitEmptyPassword no

notify: restart sshdAnsible Automation Platform과 OpenSCAP이 연동하는 방식

지금까지 Red Hat Ansible Automation Platform이 컴플라이언스를 지원하는 방법을 살펴보았습니다. 그렇다면 이 플랫폼은 어떻게 OpenSCAP과 자동으로 연동할까요?

그림 3: 자동화된 컴플라이언스 워크플로우

그림 3에서 볼 수 있듯이 계획된 워크플로우는 다음과 같습니다.

Ansible 다이나믹 플러그인은 정보 소스로 이동하여 관리해야 하는 등록된 노드를 검색합니다.

정보 소스는 등록된 노드에 필요한 플랫폼이며, Red Hat Insights, VMware, AWS 등이 있습니다.

변경 사항을 실제로 해결하려면 코드가 필요합니다. 코드는 Git에서 가져오므로 Ansible Automation Platform에 제공할 적합한 룰과 플레이북을 추출할 수 있습니다.

이제 Linux 서버, Windows, Cisco 또는 기타 원하는 모든 장치를 대상으로 문제를 해결할 준비가 되었습니다.

마지막으로 사전 및 사후 스캔을 수행하여 호스트가 해결 상태에 있는지 확인하고 싶을 것입니다. 이 경우 Red Hat Insights, Tenable, Tripwire 내에서 OpenSCAP과 같이 가시성을 제공하는 툴을 활용할 수 있습니다.

그림 3에서 빨간색 점선으로 둘러싸인 아이콘은 2부에서 문제 해결 연습에 사용됩니다. 이 워크플로우에서는 활용 사례가 무한하다는 것을 보여줍니다. 몇 가지 워크플로우 영역에서 Insights 기능을 사용할 수도 있습니다. 문제 해결에 주로 Insights를 사용하므로 Insights가 컴플라이언스 수준을 선제적으로 관리하는 데 어떻게 도움이 되는지 알면 좋습니다.

Red Hat Insights는 하이브리드 클라우드 콘솔에서 제공되는 SaaS(Software-as-a-Service, 서비스로서의 소프트웨어) 오퍼링입니다. Insights를 사용하면 IT 자산 전반에서 진행되는 상황을 분석하고, 선제적으로 예측하며, 기술 관점에서 최상의 운영에 방해가 되는 리스크를 분류할 수 있습니다. 또한 Insights는 어드바이저 서비스를 통해 권장 사항을 추천하고 제공된 문제 해결 방안을 자동화할 수 있습니다.

Insights를 직접 사용하거나 Red Hat 환경을 관리하는 사람이 아니더라도 Insights가 비즈니스에 제공하는 추가적인 가치를 누릴 수 있습니다.

그림 4: Red Hat Insights로 조직이 누릴 수 있는 개략적인 이점

최신 취약점이 비즈니스에 영향을 미치는지 알고 싶으신가요? Insights는 등록된 모든 시스템에서 몇 초 만에 목록을 가져올 수 있습니다.

시스템이 이러한 취약점의 영향을 이미 받았나요? Insights가 생성한 플레이북을 수동으로 실행하여 문제를 수정하세요. 이러한 과정을 자동화하고 싶다면 Cloud Connector를 사용하여 Satellite를 Insights에 연결하고 클릭 한 번으로 문제 해결을 자동화할 수 있습니다.

이는 궁극적으로 팀이 대응 모델에서 선제적 모델로 전환하는 데 도움이 됩니다. 즉, 팀이 이미 일어난 인시던트에 대응하는 대신 인시던트가 발생하기 전에 리스크를 미리 줄일 수 있으므로 비즈니스에 중요한 전략적이고 가치 있는 이니셔티브에 집중할 여유가 생깁니다.

Red Hat Insights 내의 컴플라이언스 서비스

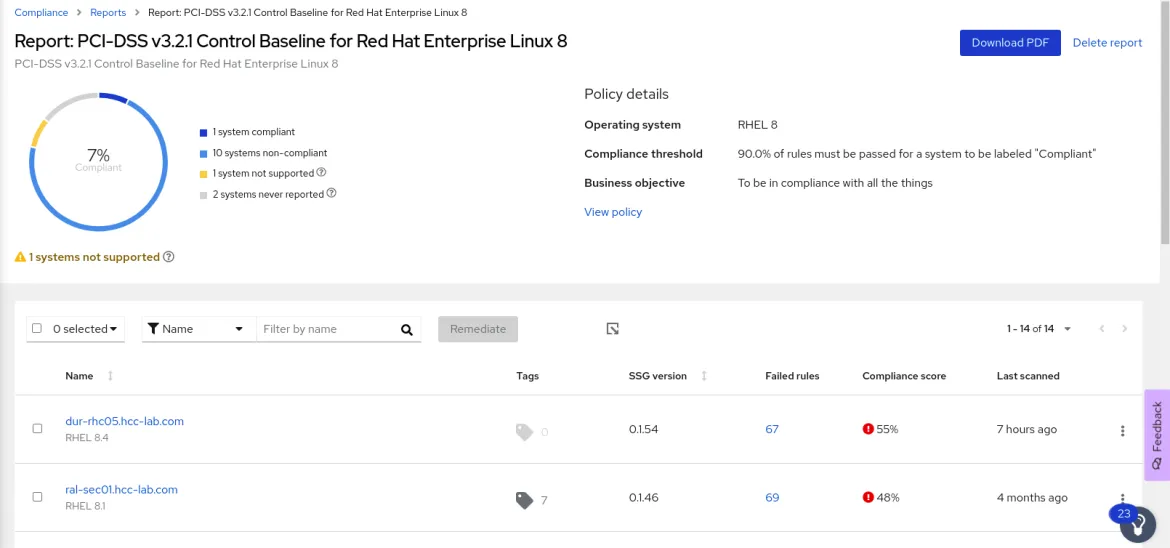

Insights 내에서 제공되는 컴플라이언스 서비스는 OpenSCAP 보고를 기반으로 합니다. 따라서 고객은 Red Hat 환경에서 내외부의 규제 및 컴플라이언스 요구 사항을 평가, 모니터링, 보고, 해결할 수 있습니다.

그림 5: Red Hat Insights 콘솔에서 관찰한 컴플라이언스 서비스 대시보드

컴플라이언스 서비스 내에서 RHEL용 시스템 보안 가이드에 포함된 정책에 대해 시스템을 평가하거나 고유한 정책을 처음부터 생성할 수 있습니다.

사용 중인 OpenSCAP 버전이 사용 중인 RHEL 버전에서 지원되지 않는 경우 컴플라이언스 서비스에서 강조 표시합니다(그림 5). 또한 호스트에 할당되었지만 Insights에 전혀 보고되지 않은 시스템이 있는 경우 콘솔에서 쉽게 확인할 수 있습니다.

각 정책별로 정책에 따라 평가되는 시스템 수와 정책에 대한 컴플라이언스 수준을 확인할 수 있습니다. 각 정책에는 구성 가능한 임곗값이 있으므로 애플리케이션 수준에서 리스크 임곗값을 설정할 수 있습니다.

또한 컴플라이언스 서비스를 사용하여 정책의 일부인 규칙을 사용자 지정하고 신속하게 모니터링할 수 있습니다. 또는 SCAP 워크벤치를 사용하여 정책을 사용자 지정할 수 있습니다. 그러나 SCAP 워크벤치 내에서 정책을 맞춤화하면 Insights에서 조정된 변경 사항을 확인할 수 없으므로 Insights 내에서 직접 변경해야 합니다.

RHEL에 OpenSCAP을 배포하는 방법은 각 시스템에 대한 무작위 접근 방식입니다. 그러나 Cloud Connector를 통해 Insights에 연결된 Red Hat Satellite를 사용하는 등 확장할 수 있는 방법이 있으므로 수백 또는 수천 대의 시스템을 비교적 쉽게 배포할 수 있습니다.

요약하면, Insights는 조직의 컴플라이언스 관리와 관련하여 대시보드와 점검 기능을 동시에 수행하므로, 신뢰할 수 있는 메커니즘인 Ansible의 도움을 받아 이러한 권고 사항을 선제적으로 예측하고 즉시 해결할 수 있습니다.

자세히 알아보기

저자 소개

Ally Kouao is a Portfolio Solution Architect based in the UK, who joined Red Hat in 2019. Her areas of interest and expertise encompass all things to do with security and automation.

채널별 검색

오토메이션

기술, 팀, 인프라를 위한 IT 자동화 최신 동향

인공지능

고객이 어디서나 AI 워크로드를 실행할 수 있도록 지원하는 플랫폼 업데이트

오픈 하이브리드 클라우드

하이브리드 클라우드로 더욱 유연한 미래를 구축하는 방법을 알아보세요

보안

환경과 기술 전반에 걸쳐 리스크를 감소하는 방법에 대한 최신 정보

엣지 컴퓨팅

엣지에서의 운영을 단순화하는 플랫폼 업데이트

인프라

세계적으로 인정받은 기업용 Linux 플랫폼에 대한 최신 정보

애플리케이션

복잡한 애플리케이션에 대한 솔루션 더 보기

가상화

온프레미스와 클라우드 환경에서 워크로드를 유연하게 운영하기 위한 엔터프라이즈 가상화의 미래